VPNFILTER - Uzroci i metode uklanjanja virusa

- 2095

- 357

- Mr. Philip Bayer

Novi zlonamjerni program, poznat kao Microtic VPNFilter, koji je nedavno identificirao Cisco Talos Intelligence Group, već je zarazio više od 500 000 usmjerivača i mrežnih uređaja za pohranu (NAS), od kojih su mnogi na raspolaganju malih poduzeća i ureda. Ono što ovaj virus čini posebno opasnim - ima tako - dobivenu "stalnu" sposobnost naštete, što znači da neće nestati samo zato što će usmjerivač biti ponovno pokrenut.

Kako ukloniti virus u -vpnfilter.

Što je vpnfilter

Prema Symantec -u, "Podaci iz Symantec mama i senzori pokazuju da, za razliku od drugih prijetnji IoT, virus VPNFilter ne skenira i pokušava zaraziti sve ranjive uređaje širom svijeta" ". To znači da postoji određena strategija i svrha infekcije. Kao potencijalni ciljevi, Symantec je definirao uređaje iz Linksys, Mikrotik, Netgear, TP-Link i QNAP.

Dakle, kako su uređaji bili zaraženi? To su nedostaci u softveru ili hardveru koji stvaraju neku vrstu backdora kroz koji napadač može poremetiti rad uređaja. Hakeri koriste standardna imena i zadane lozinke za inficiranje uređaja ili pristupanje putem poznate ranjivosti, što je trebalo ispraviti korištenjem redovitih ažuriranja softvera ili firmvera. To je isti mehanizam koji je doveo do masovnih poremećaja iz Equifaxa prošle godine, a ovo je možda najveći izvor cyber-vučnosti!

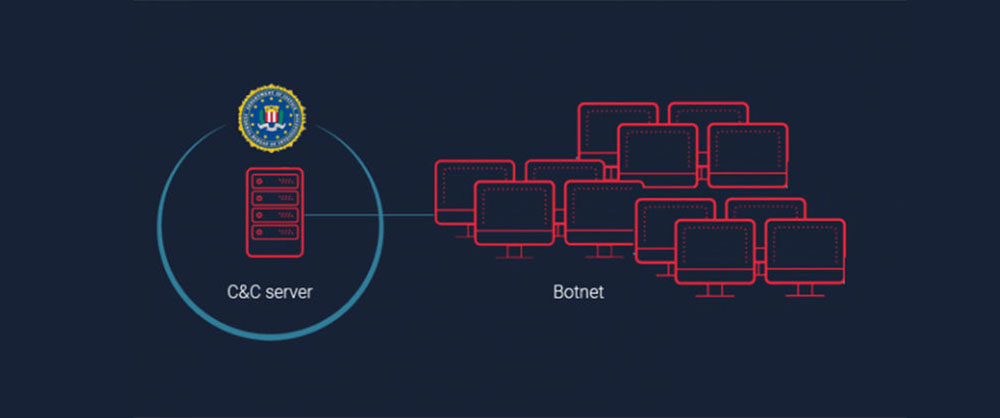

Također nije jasno tko su ti hakeri i koje su njihove namjere. Postoji pretpostavka da je planiran veliki napad koji će zaraziti uređaje učiniti beskorisnim. Prijetnja je toliko opsežna da je nedavno Ministarstvo pravosuđa i FBI objavili da je Sud donio odluku o zaplijenjenju uređaja za koje se sumnja da su se hakirali. Sudska odluka pomoći će u identificiranju uređaja, kršeći sposobnost hakera da otmice osobne i druge povjerljive informacije i izvrše subverzivne cyber napade Trojanskog VPNFiltera.

Kako virus funkcionira

VPNFilter koristi vrlo složenu metodu infekcije s dva stajanja, čija je svrha vašeg računala da postanete žrtva izviđačkih podataka, pa čak i opis operacija. Prva faza virusa uključuje ponovno pokretanje vašeg usmjerivača ili koncentratora. Budući da je zlonamjerni vpnfilter prvenstveno usmjeren prema usmjerivačima, kao i drugim uređajima koji se odnose na Internet, kao i zlonamjerni softver u Miraiu, to se može dogoditi kao rezultat automatskog napada botanske mreže, što se ne provodi kao rezultat Uspješan kompromis središnjih poslužitelja. Infekcija se javlja pomoću eksploata, što uzrokuje ponovno pokretanje pametnog uređaja. Glavni cilj ove faze je dobiti djelomičnu kontrolu i omogućiti implementaciju faze 2 nakon završetka postupka ponovnog umetanja. Faze 1. faze kako slijedi:

- Pošaljite fotografiju iz Photobucket.

- Istraživači su pokrenuti, a metapodaci se koriste za pozivanje IP adresa.

- Virus je povezan s poslužiteljem i učitava štetni program, nakon čega ga automatski izvodi.

Prema istraživačima, kao odvojene URL adrese s prvom fazom infekcije su knjižnice lažnih korisnika foto predmeta:

- Com/korisnik/nikkireed11/knjižnica

- Com/korisnik/kmila302/knjižnica

- Com/korisnik/lisabraun87/knjižnica

- Com/korisnik/eva_green1/knjižnica

- Com/korisnik/monicabelci4/knjižnica

- Com/korisnik/katyperry45/knjižnica

- Com/korisnik/saragray1/knjižnica

- Com/korisnik/millerfred/knjižnica

- Com/korisnik/jenifraniston1/knjižnica

- Com/korisnik/amandaseyyfreed1/knjižnica

- Com/korisnik/suwe8/knjižnica

- Com/korisnik/bob7301/knjižnica

Čim se pokrene druga faza infekcije, stvarne mogućnosti zlonamjernog VPNFILTER -a postaju opsežnije. Uključuju upotrebu virusa u sljedećim radnjama:

- Povezuje se s poslužiteljem C&C.

- Izvodi tor, P.S. i ostali dodaci.

- Izvodi zlonamjerne radnje koje uključuju prikupljanje podataka, naredbe, pohranu pohrane, upravljanje uređajima.

- Sposoban za obavljanje aktivnosti samozadovoljstva.

Povezano s drugom fazom IP adresa infekcije:

- 121.109.209

- 12.202.40

- 242.222.68

- 118.242.124

- 151.209.33

- 79.179.14

- 214.203.144

- 211.198.231

- 154.180.60

- 149.250.54

- 200.13.76

- 185.80.82

- 210.180.229

Pored ove dvije faze, istraživači cyber -sigurnosti u Cisco Talosu također su izvijestili o poslužitelju treće faze, čija je svrha još uvijek nepoznata.

Ranjivi usmjerivači

Ne može svaki usmjerivač patiti od vpnfiltera. Symantec detaljno opisuje koji su usmjerivači ranjivi. Do danas, VPNFilter može zaraziti Linksys, Mikrotik, Netgear i TP-Link usmjerivači, kao i mrežna veza (NAS) QNAP. To uključuje:

- Linksys E1200

- Linksys E2500

- Linksys WRVS4400N

- Mikrotik usmjerivač (za usmjerivače s oblačnom jezgrom verzije 1016, 1036 i 1072)

- Netgear DGN2200

- Netgear R6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- QNAP TS251

- QNAP TS439 Pro

- Ostali NAS QNAP uređaji s QTS softverom

- TP-LINK R600VPN

Ako imate bilo koji od gore navedenih uređaja, provjerite stranicu za podršku vašeg proizvođača ima li ažuriranja i savjeta o uklanjanju VPNFilter. Većina proizvođača već ima ažuriranje upravljačkog softvera koji bi vas trebali u potpunosti zaštititi od VPNFilter Attack Vektora.

Kako utvrditi da je usmjerivač zaražen

Nemoguće je odrediti stupanj infekcije usmjerivača čak i pomoću antivirusa Kasperskyja. ItshNoves svih vodećih svjetskih tvrtki još nisu riješili ovaj problem. Jedina preporuka koje za sada mogu predložiti je resetiranje uređaja na tvorničke postavke.

Hoće li ponovno pokretanje usmjerivača pomoći da se riješite VPNFilter infekcije

Povlačenje usmjerivača pomoći će u sprječavanju razvoja virusa samo prve dvije faze. I dalje će ostati tragovi zlonamjernog softvera, koji će postupno zaraziti usmjerivač. Ponovno postavljanje uređaja na tvorničke postavke pomoći će u rješavanju problema.

Kako izbrisati VPNFilter i zaštititi svoj usmjerivač ili NAS

U skladu s preporukama Symanteca, potrebno je ponovno pokrenuti uređaj, a zatim odmah primijeniti sve radnje potrebne za ažuriranje i bljeskanje. Zvuči jednostavno, ali, opet, nedostatak stalnog ažuriranja softvera i firmvera najčešći je uzrok Cybercusa. Netgear također savjetuje korisnike svojih uređaja da isključe sve mogućnosti daljinskog upravljanja. Linksys preporučuje ponovno pokrenuti svoje uređaje barem jednom nekoliko dana.

Jednostavno pročišćavanje i resetiranje vašeg usmjerivača ne u potpunosti ne uklanja problem, jer zlonamjerni softver može predstavljati složenu prijetnju, što može duboko pogoditi predmete firmvera za vaš usmjerivač. Zbog toga je prvi korak provjeriti je li vaša mreža rizična od ovog zlonamjernog programa. Cisco istraživači to snažno preporučuju izvođenjem sljedećih koraka:

- Stvorite novu grupu domaćina s imenom "VPNFilter C2" i napravite je ispod vanjskih domaćina putem Java UI.

- Nakon toga potvrdite da grupa razmjenjuje podatke provjeravanjem "kontakata" same grupe na vašem uređaju.

- Ako nema aktivnog prometa, istraživači savjetuju mrežne administratore da stvore vrstu signala isključivanja koji, stvaranjem događaja i odabirom domaćina u korisničkom web sučelju, obavještava čim se promet dogodi u grupi domaćina.

Trenutno morate ponovno pokrenuti usmjerivač. Da biste to učinili, samo ga isključite iz izvora napajanja 30 sekundi, a zatim ga spojite natrag.

Sljedeći korak bit će resetiranje postavki vašeg usmjerivača. Informacije o tome kako to učiniti, naći ćete u priručniku u okviru ili na web mjestu proizvođača. Kad ponovo učitate usmjerivač, morate biti sigurni da je njegova verzija firmvera posljednja. Opet obratite se dokumentaciji priloženoj usmjerivaču kako biste saznali kako je ažurirati.

VAŽNO. Nikada ne koristite korisničko ime i zadanu lozinku za administraciju. Svi usmjerivači istog modela upotrijebit će ovo ime i lozinku, što pojednostavljuje promjenu postavki ili instaliranje zlonamjernog.Nikada ne koristite Internet bez snažnog vatrozida. U opasnosti od FTP poslužitelja, NAS poslužitelja, plex poslužitelja. Nikad ne napuštajte daljinsku primjenu uključenih. To može biti prikladno ako često budete daleko od svoje mreže, ali ovo je potencijalna ranjivost koju svaki haker može koristiti. Uvijek budite u toku s najnovijim događajima. To znači da morate redovito provjeravati novi firmver i ponovo ga ponovo instalirati jer su ažuriranja objavljena.

Je li potrebno ispustiti postavke usmjerivača ako moj uređaj nije prisutan na popisu

Baza podataka o riziku obnavlja se svakodnevno, tako da se rasterski pražnjenje mora redovito izvesti. Kao i provjerite ažuriranja firmvera na web mjestu proizvođača i nadgledajte njegov blog ili poruke na društvenim mrežama.

- « Poslužitelj se sa autobusima u PUBG -u - uzroci pogrešaka i načina za uklanjanje

- Kontaktirajte blokiranje u Telegramu »