WannaCry Epidemia odgovori na česta pitanja i razotkrivanje zabluda korisnika

- 1709

- 293

- Franklin Skiles Sr.

Sadržaj

- Je li "vrag" stvarno strašan

- Kako se wannacry širi

- Koga prijeti napadom wannacryja i kako se zaštititi od njega

- Kako virus djeluje, što je šifrirano

- Što učiniti ako je WannaCry već zarazio računalo

- Kako dalje živjeti ovaj život

I o činjenici da fragmentarne informacije ne daju potpuno razumijevanje situacije, stvaraju nagađanja i ostavljaju nakon sebe više pitanja nego odgovora. Da bi se shvatilo što se zapravo događa, kome i što prijeti, kako zaštititi od infekcije i kako dešifrirati dosjee oštećene od strane WannaCryja, posvećen je današnjem članku.

Je li "vrag" stvarno strašan

Ne razumijem kakva buka okolo Wanacry? Mnogo je virusa, a novi se neprestano pojavljuju. A ovaj je poseban?

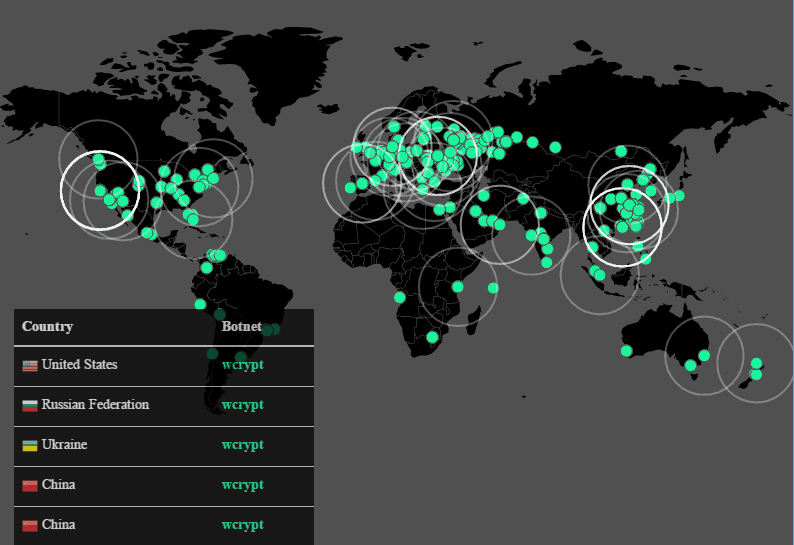

WannaCry (druga imena wanacrypt0r, wana decrypt0r 2.0, wannachipt, wncry, wcry) - Nije sasvim običan cyber nula. Razlog njegove tužne slave je gigantska količina oštećenja. Prema Europolu, prekršio je rad više od 200.000 računala koji upravljaju prozorima u 150 zemalja svijeta i štetu koju su njihovi vlasnici pretrpjeli više od 1.000.000.000 USD. I to je samo u prva 4 dana distribucije. Većina žrtava - u Rusiji i Ukrajini.

Znam da virusi prodiru po PC -u kroz mjesta za odrasle. Ne posjećujem takve resurse, tako da mi ništa ne prijeti.

Virus? Također imam problem. Kad virusi započnu s mojim računalom, pokrećem uslužni program *** i nakon pola sata sve je u redu. A ako to ne pomogne, ponovno postavljam Windows.

Virus virusa - nesklad. WannaCry - Trojan Monitor, mrežni crv koji se može proširiti kroz lokalne mreže i Internet s jednog računala na drugo bez ljudskog sudjelovanja.

Većina zlonamjernih programa, uključujući šifriranje, počinje raditi tek nakon što korisnik "proguta mamac", odnosno klikne na vezu, otvorite datoteku itd. P. A Da biste se zarazili WannaCryjem, uopće nema potrebe raditi ništa!

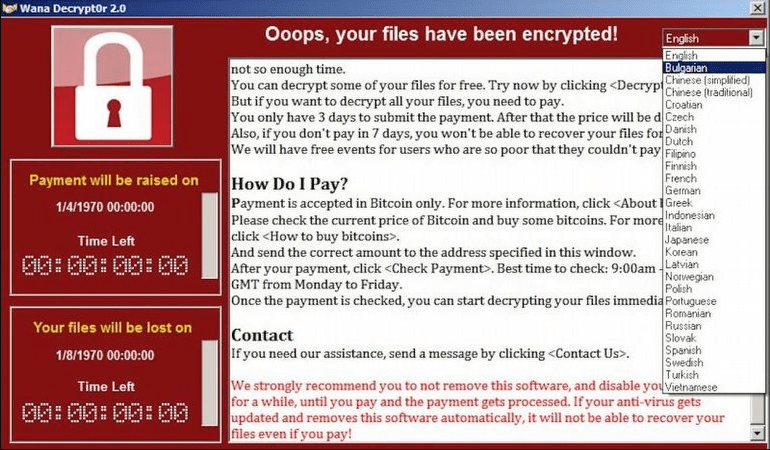

Jednom na računalu s Windowsom, zlonamjerni softver u kratkom vremenu šifrira veći dio korisničkih datoteka, nakon čega prikazuje poruku koja zahtijeva otkupninu od 300-600 dolara, koja se mora prenijeti u navedeni novčanik u roku od 3 dana. U slučaju kašnjenja, prijeti da će dešifrirati datoteke nemoguće nakon 7 dana.

Istodobno, štetno traže rupe za prodiranje u druga računala, a ako ih pronađe, zarazi cijelu lokalnu mrežu. To znači da sigurnosne kopije datoteka pohranjenih na susjednim strojevima također postaju neupotrebljive.

Uklanjanje virusa s računala ne dovodi do dešifriranja datoteka! Ponovno instaliranje operativnog sustava - također. Naprotiv, kada s infekcijom škriljevca, obje ove radnje mogu vam oduzeti priliku za vraćanje datoteka, čak i ako postoji valjani ključ.

Pa da, "vrag" je prilično strašan.

Kako se wannacry širi

Svi lažete. Virus može prodrijeti u moje računalo samo ako ga sam preuzmem. A ja sam budan.

Mnogi štetni programi mogu zaraziti komponente (i mobilne uređaje, usput) kroz ranjivosti - pogreške u kodu komponenti operativnog sustava i programa koji otvaraju cyber -mategare mogućnost korištenja udaljenog stroja u svoje svrhe. Wannacry se, posebno, širi kroz 0-dnevnu ranjivost u SMB protokolu (ranjivosti nultog dana nazivaju se pogreškama koje nisu ispravljene u vrijeme rada zlonamjernog/špijuna).

To jest, da se računalo zarazi čipper čipsom, dovoljna su dva uvjeta:

- Veza s mrežom u kojoj postoje drugi zaraženi automobili (Internet).

- Prisutnost u sustavu gornje rupe.

Odakle je ta infekcija? To su trikovi ruskih hakera?

Prema nekim izvješćima (ne odgovaram na pouzdanost), jaz u protokolu SMB mreže, koji služi za pravni daljinski pristup datotekama i pisačima u sustavu Windows, bio je prvi koji je otkrio američku agenciju za nacionalnu sigurnost. Umjesto da je prijavljuju u Microsoftu, tako da su tamo ispravili pogrešku, odlučili su je sami iskoristiti i razviti eksploat (program koji iskorištava ranjivost).

Nakon toga, ovu eksploziju (kodno ime vječno), koja je neko vrijeme služila da prodre u računala bez znanja vlasnika, ukrali su hakeri i formirali su osnovu stvaranja iznuđivačkog wannacryja. Odnosno, zahvaljujući ne potpuno pravnim i etičkim akcijama američke državne konstrukcije, virusi -slivari su naučili o ranjivosti.

Autorstvo šifriranja definitivno nije utvrđeno.

Onemogućio sam instalaciju ažuriranja Prozori. Nafig je potreban kad sve radi bez njih.

Razlog tako brzog i velikog širenja epidemije je nepostojanje „zakrpe“ u to vrijeme - ažuriranje prozora koji može zatvoriti rupu za plač. Jer da bih ga razvio, trebalo je vremena.

Danas takav zakrpa postoji. Korisnici koji ažuriraju sustav automatski su ga primili u prvim satima nakon puštanja. A oni koji vjeruju da ažuriranja nisu potrebna još uvijek su pod prijetnjom infekcije.

Koga prijeti napadom wannacryja i kako se zaštititi od njega

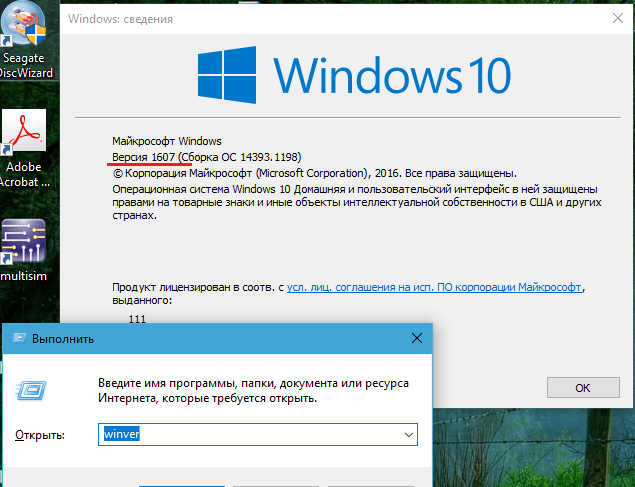

Koliko znam, više od 90% zaraženih računala Wannacry, radio pod kontrolom Windows 7. Imam "desetak", što znači da mi ništa ne prijeti.

Opasne infekcije WannaCry podliježu svim operativnim sustavima koji koriste SMB V1 mrežni protokol. Ovaj:

- Windows XP

- Windows Vista

- Windows 7

- Windows 8

- Windows 8.1

- Windows RT 8.1

- Windows 10 V 1511

- Windows 10 V 1607

- Windows Server 2003

- Windows Server 2008

- Windows Server 2012

- Windows Server 2016

Zabranu mreže danas riskiraju korisnici sustava na kojima nije instaliran Kritično sigurnosno ažuriranje MS17-010 (Dostupno za besplatno preuzimanje s TechNet -a.Microsoft.Com na koju je prikazana veza). Zakrpe za Windows XP, Windows Server 2003, Windows 8 i ostale nepodržane OSS mogu se preuzeti S ove stranice podrške.Microsoft.Com. Također opisuje metode provjere prisutnosti ažuriranja uštede.

Ako ne znate verziju OS -a na svom računalu, kliknite kombinaciju Win+R tipki i izvršite Winver.

Da bi ojačao zaštitu, kao i da je nemoguće sada ažurirati sustav, Microsoft pruža upute za privremeno isključivanje SMB verzije 1. Oni su Ovdje I Ovdje. Uz to, ali ne nužno, možete se zatvoriti kroz vatrozid 445 TCP priključka, koji služi SMB.

Imam najbolji antivirus na svijetu ***, mogu učiniti bilo što s njim i ne bojim se ničega.

Raspodjela wannacry može se pojaviti ne samo na gore navedeni način samozadovoljnog načina, već i na uobičajene načine -putem društvenih mreža, e -pošte, zaraženih i phishing web resursa, itd. D. I postoje takvi slučajevi. Ako ručno preuzmete i pokrenete zlonamjerni program, onda ni antivirus, niti zakrpe koji pokrivaju ranjivosti, oni će se uštedjeti od infekcije.

Kako virus djeluje, što je šifrirano

Da, neka šifrira ono što želi. Imam prijatelja programera, on će mi dešifrirati sve. U ekstremnim slučajevima naći ćemo ključnu metodu.

Pa, šifrirajte nekoliko datoteka i što? Ovo me neće zaustaviti da radim na svom računalu.

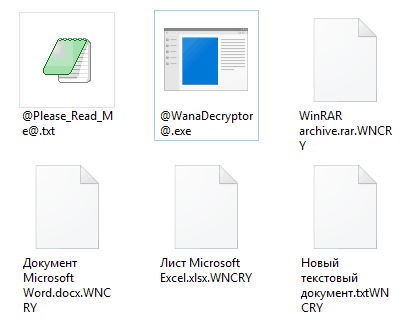

Nažalost, neće dešifrirati, jer neće biti načina za hakiranje šifriranja RSA-2048, koji koristi Wanna Cry, a neće se pojaviti u doglednoj budućnosti. I neće šifrirati nekoliko datoteka, već gotovo sve.

Neću dati detaljan opis djela zloupotrebe, koji je zainteresiran, mogu se upoznati s njegovom analizom, na primjer, na blogu Microsoft Matt Suiche Expert Blog. Primijetit ću samo najznačajnije točke.

Datoteke s proširenjima podvrgavaju se šifriranju: .doktor, .Docx, .XLS, .Xlsx, .Ppt, .PPTX, .Pst, .Oštar, .Msg, .Eml, .VSD, .VSDX, .Txt, .CSV, .RTF, .123, .Kuglica, .Wk1, .PDF, .Dwg, .ONETOC2, .Snt, .JPEG, .Jpg, .DOCB, .DocM, .TOČKA, .dotm, .dotx, .XLSM, .XLSB, .XLW, .Xlt, .Xlm, .Xlc, .Xltx, .Xltm, .Pptm, .Lonac, .PPS, .PPSM, .Ppsx, .Ppam, .Lon, .Lončar, .EDB, .HWP, .602, .Sxi, .STI, .SLDX, .SLDM, .SLDM, .VDI, .VMDK, .VMX, .GPG, .AES, .LUK, .Piq, .BZ2, .Tbk, .Pekar, .KATRAN, .Tgz, .GZ, .7z, .Rar, .Zatvarač, .Rezervna kopija, .ISO, .VCD, .BMP, .Png, .Gif, .Sirov, .CGM, .Tif, .Nagib, .Rov, .PSD, .Ai, .Svg, .DJVU, .M4u, .M3u, .Srednji, .WMA, .FLV, .3G2, .MKV, .3GP, .Mp4, .mot, .Avi, .Asf, .MPEG, .vob, .Mpg, .WMV, .Florida, .Swf, .Varati, .mp3, .Sh, .Klasa, .staklenki, .Java, .RB, .ASP, .Php, .Jsp, .BRD, .Sch, .dch, .UMOČITI, .PL, .Vit, .VBS, .Ps1, .Šišmiš, .CMD, .Js, .asm, .h, .Pasa, .CPP, .C, .Cs, .Suo, .SLN, .LDF, .MDF, .IBD, .Myi, .Myd, .Frm, .ODB, .DBF, .DB, .MDB, .Accdb, .SQL, .Sqletedb, .Sqlite3, .Ask, .Laig6, .Položiti, .MML, .SXM, .OTG, .ODG, .UOP, .Std, .SXD, .OTPP, .Odp, .WB2, .Šljaka, .Razdvojiti, .STC, .SXC, .Outs, .ODS, .3DM, .Maksimum, .3DS, .ut, .STW, .SXW, .Ott, .Odt, .Pem, .P12, .DOBrovateljstva, .Crt, .Ključ, .PFX, .Der.

Kao što vidite, evo dokumenata, fotografija, video-audio, arhiva, pošte i datoteka stvorenih u raznim programima ... ZLOVred pokušava doći do svakog kataloga sustava.

Šifrirani objekti dobivaju dvostruko širenje S wncry, Na primjer, "Document1.doktor.Wncry ".

Nakon šifriranja, virus kopira izvršnu datoteku u svaku mapu @[email protected] - navodno za dešifriranje nakon otkupnine, kao i tekstualni dokument @[email protected] S korisničkom porukom.

Zatim pokušava istrebiti kopije sjene i točke oporavka sustava Windows. Ako UAC radi u sustavu, korisnik mora potvrditi ovu operaciju. Ako odbijete zahtjev, postojat će prilika za vraćanje podataka iz kopija.

WannaCry prenosi ključeve za šifriranje naredbenih centara koji se nalaze na mreži Tor, a zatim ih uklanja s računala. Za pretragu drugih ranjivih strojeva, on skenira lokalnu mrežu i proizvoljne IP raspone na Internetu i pronalazeći, prodire u sve što može doći do toga.

Danas analitičari znaju nekoliko wannacry modifikacija s različitim mehanizmima distribucije, a u bliskoj budućnosti potrebno je očekivati novo.

Što učiniti ako je WannaCry već zarazio računalo

Vidim kako datoteke mijenjaju proširenja. Što se događa? Kako to zaustaviti?

Šifriranje je ne -imultan proces, iako ne predugo. Ako ste je uspjeli primijetiti prije nego što se poruka iznuđivanja pojavi na zaslonu, možete spremiti dio datoteka tako što ćete odmah isključiti energiju računala. Ne dovršavanje sustava, već Izvlačenje vilice iz utičnice!

Prilikom učitavanja prozora u normalno, šifriranje će se nastaviti, pa je važno spriječiti ga. Sljedeće pokretanje računala trebalo bi se dogoditi ili u sigurnom načinu rada u kojem virusi nisu aktivni ili s drugog nosača za pokretanje.

Nadalje, vaš zadatak je samo u slučaju da kopirate preživjele datoteke na uklonjivom disku ili flash pogonu. Nakon toga možete nastaviti do uništenja kopile.

Moje su datoteke šifrirane! Virus za njih zahtijeva otkupninu! Što učiniti, kako dešifrirati?

Dešifriranje dosjea nakon WannaCryja moguće je samo ako postoji tajna ključ koji napadači obećavaju da će ih osigurati čim im žrtva prenese količinu otkupnine. Međutim, takva obećanja gotovo nikada nisu ispunjena: zašto su distributeri zlonamjernog da se trude ako su već dobili da žele?

U nekim slučajevima problem možete riješiti bez otkupnine. Do danas su razvijena 2 WannaCry dekodera: Wanakey (autor Adrien Guinet) i Wanakiwi (Autor Benjamin Delpy). Prvi djeluje samo u Windows XP, a drugi, stvoren na temelju prvog, nalazi se u Windows XP, Vista i 7 X86, kao i u Northern Systems 2003, 2008 i 2008R2 X86.

Algoritam rada oba dekodera temelji se na potrazi za tajnim ključevima u memoriji procesa šifriranja. To znači da samo oni koji nisu imali vremena za ponovno pokretanje računala imaju priliku dešifrirati. A ako nije prošlo previše vremena nakon šifriranja (sjećanje nije prepisano drugim postupkom).

Dakle, ako ste korisnik Windows XP-7 X86, prvo što biste trebali učiniti nakon što se pojavi poruka otkupnine jest isključiti računalo s lokalne mreže i interneta i pokrenuti dekoder Wanakiwi preuzet na drugom uređaju. Ne izvodite nijednu drugu radnju na računalu prije nego što izvadite ključ!

Možete se upoznati s opisom rada dekodera wanakiwi na drugom blogu Matt Suiche.

Nakon dešifriranja datoteka, započnite antivirus kako biste uklonili zlo i postavili zakrpu koji zatvara načine njegove distribucije.

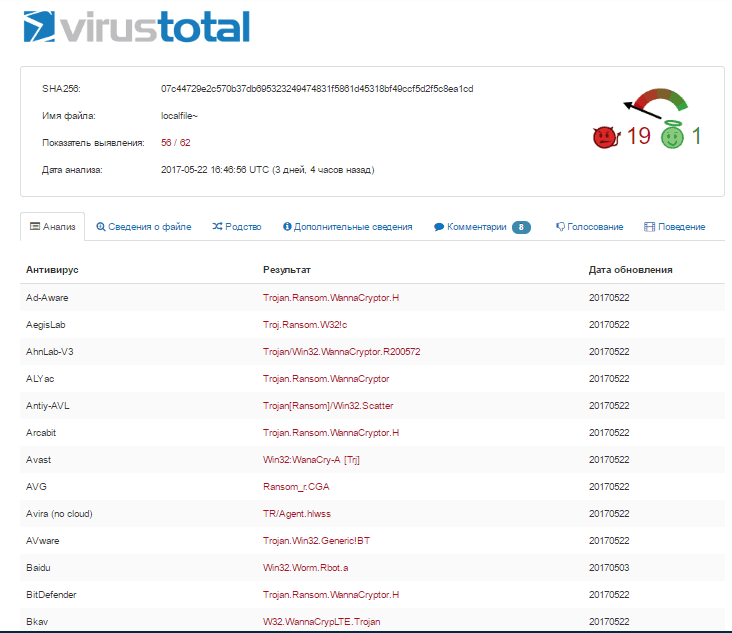

Danas WannaCry prepoznaje gotovo sve antivirusne programe, s izuzetkom onih koji nisu ažurirani, pa gotovo sve.

Kako dalje živjeti ovaj život

Epidemija trojanskih repriva s samohodnim svojstvima iznenadila je svijet. Za sve vrste sigurnosnih usluga, pokazalo se da je to bilo neočekivano kao i početak zime 1. prosinca za komunalne usluge. Razlog je nepažnja i možda. Posljedice - nepopravljivi gubitak i gubici podataka. A za tvorce zlonamjernog - poticaj za nastavak istog duha.Prema analitičarima, WanaCry je distributerima donio vrlo dobre dividende, što znači da će se napadi poput ove ponoviti. A oni koji su sada prevoženi neće nužno nositi. Naravno, ako se ne brinete unaprijed.

Dakle, tako da nikada ne morate plakati nad šifriranim datotekama:

- Ne odbijajte instalirati ažuriranja operativnog sustava i aplikacija. To će vas zaštititi od 99% prijetnji koje su se proširile nebrojenim ranjivostima.

- Nastavite s kontrolom računa - UAC.

- Stvorite sigurnosne kopije važnih datoteka i pohranite ih na drugi fizički medij ili po mogućnosti na nekoliko. Optimalno je koristiti distribuirane baze podataka o pohrani podataka u korporativnim mrežama, kućni korisnici mogu usvojiti besplatne usluge u oblaku poput Yandex Disk, Google Disk, OneDrive, Megasynk, itd. D. Ne držite ove aplikacije lansirane kada ih ne koristite.

- Odaberite pouzdane operativne sustave. Windows XP nije.

- Instalirajte složeni antivirus klase internetske sigurnosti i dodatnu zaštitu od iznuđivača, na primjer, Kaspersky Endpoint Security. Ili analozi drugih programera.

- Povećati pismenost u suprotnosti s trojancima. Na primjer, dobavljač antivirusa DR.Web je pripremio tečajeve za korisnike i administratore različitih sustava. Mnogo korisno i, što je još važnije, pouzdane informacije sadržane su u blogovima drugih programera A/V.

I što je najvažnije: čak i ako ste ozlijeđeni, ne prenosite novac napadačima na dekodiranje. Vjerojatnost da ćete biti prevareni je 99%. Osim toga, ako nitko ne plati, posao iznude postat će besmislen. U suprotnom, širenje takve infekcije samo će rasti.

- « Blokiranje VK -a u Ukrajini kako vratiti pristup i zaštititi svoje pravo na informacije

- Veća brzina, više prostora kako zamijeniti tvrdi disk na laptopu »