Kako riješiti problem pogrešaka šifriranja credssp

- 2213

- 184

- Cameron Satterfield

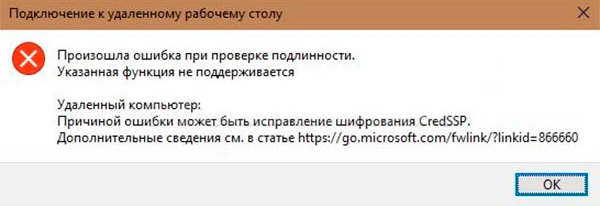

U proljeće 2018. godine, korisnici sustava Windows počeli su se suočiti s pogreškom koja se ranije nije upoznala.

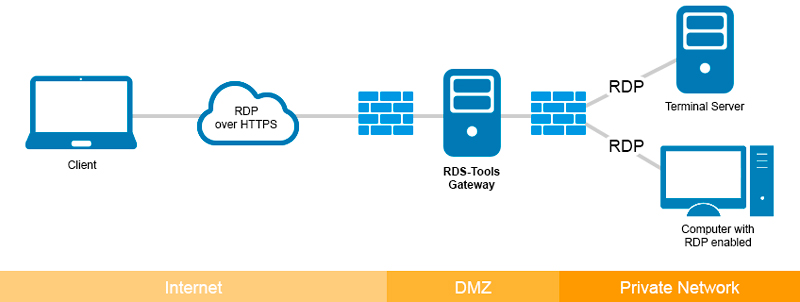

Ubrzo je postalo jasno da je poruka "šifriranje Oracle sanacije" nastala prilikom pokušaja povezivanja klijentskog računala s udaljenim strojem, a to se dogodilo u sljedećim okolnostima:

- Spajanje na udaljeni stroj provodi se s računala, na kojem je nedavno instaliran relativno stari Windows (Server 2012, „Ten“ montaža 1803 i niže, Server 2016), budući da nema sigurnosnih ažuriranja koja su objavljena kasnije;

- Povezanost se događa na poslužitelju, gdje nedostaju gore spomenuta ažuriranja;

- Prilikom povezivanja, ugrađeni fondovi protokola RDP zaključani su s udaljenim računalom zbog nedostatka potrebnog zakrpa na klijentskom stroju.

Razmotrite uzroke pogreške i kako ispraviti situaciju.

Zašto je greška CREDSSP

Dakle, već znamo da na mnogim verzijama sustava Windows (opcije poslužitelja 2016/2012/2008, s izuzetkom 2013. godine, kao i klijenti, počevši od 7) bez instaliranih kumulativnih zakrpa, ako se pokušavate povezati s udaljenim računalom RDS/RDP može se pojaviti problem udaljene radne površine.

Drugim riječima, s daljinskom vezom s računalom tijekom postupka provjere autentičnosti šifriranja, došlo je do pogreške CREDSSP -a, čija je uzrok nekonkultacija protokola šifriranja. To je zato što jedan od automobila (klijent ili daljinski) nije instalirao relevantna ažuriranja koja su objavljena nakon ožujka 2018.

Tada je Microsoft počeo distribuirati ažuriranje usmjereno na zaštitu utvrđene ranjivosti protokola CREDSSP, prijeteći vjerojatnosti daljinskog izvršavanja koda od strane napadača. Tehnički detalji problema daju se dovoljno detaljno u biltenu CVE2018-0886. Dva mjeseca kasnije objavljeno je još jedno ažuriranje, koje je prema zadanim postavkama predstavljeno zabranu mogućnosti korisničkog uređaja za Windows da kontaktira udaljeni poslužitelj ako ima verziju protokola CREDSSSP -a nije propagirao ožujskom ažuriranjem.

To jest, ako imate prozore klijenta s vremenom instalirana ažuriranja svibnja na vrijeme, a pokušavate se povezati s udaljenim poslužiteljima, na kojima, počevši od proljeća 2018. godine, nije bilo sigurnosnih ažuriranja, takvi pokušaji završit će se u razlučivom. Istodobno, klijentski stroj dobit će poruku o nemogućnosti daljinskog povezivanja vrste CredSSP -a.

Dakle, razlog za pogrešku može biti korekcija programera protokola za šifriranje CREDSSP -a, koji se pojavio kao rezultat objavljivanja sljedećih ažuriranja:

- za verziju poslužitelja iz 2008 R2 i "sedam" - KB4103718;

- za WS 2016 - KB4103723;

- Za WS 2012 R2 i Windows 8.1 - KB4103725;

- za "desetke" montaže 1803 - KB4103721;

- Za Windows 10 Skupljanje 1609 - KB4103723;

- za "desetke" montaže 1703 - KB4103731;

- Za W10 Build 1709 - KB4103727.

Navedeni popis označava brojeve ažuriranja objavljenih u svibnju 2018., trenutno je potrebno instalirati više svježih paketa akumulativnih (također se nazivaju kumulativne) ažuriranja. Ova se operacija može izvesti na nekoliko načina. Na primjer, pozivajući se na Windows UPDATE uslugu, na temelju poslužitelja za programere ili korištenje lokalnog WSUS poslužitelja. Konačno, možete ručno preuzeti potrebne sigurnosne uzorke putem kataloga Microsoft Update (ovo je katalog ažuriranja Vindodes).

Konkretno, za pretraživanje ažuriranja za vaše računalo, na kojem je instaliran "desetak" montaža 1803, u svibnju 2020. upit za pretraživanje trebao bi imati sljedeći prikaz: Windows 10 1803 5/*/2020.

Načini za rješavanje problema

Postoje dva načina iz ove situacije. Kao što je lako pogoditi, jedan od njih je uklanjanje sigurnosnih ažuriranja na klijentskom računalu instaliranom nakon ožujka 2018. Naravno, takav se korak smatra vrlo rizičnim i ne preporučuje se snažno, jer postoje i druga rješenja za problem. Ali on je najlakše izvršiti i može se koristiti za pokušaj jednog vremena za pristup udaljenom stroju.

Sada razmotrimo alternativne "ispravne" opcije za ispravljanje pogreške koja se događa prilikom provjere autentičnosti CREDSSP -a.

Jedan od njih je onemogućiti (jednokratnu upotrebu) postupak provjere verzije CREDSSP -a na udaljenom računalu tijekom pokušaja povezivanja od strane RDP -a. U ovom slučaju ostajete zaštićeni, zakrpe ostaju uspostavljene, postoji rizik samo tijekom komunikacijske sesije.

Algoritam djelovanja:

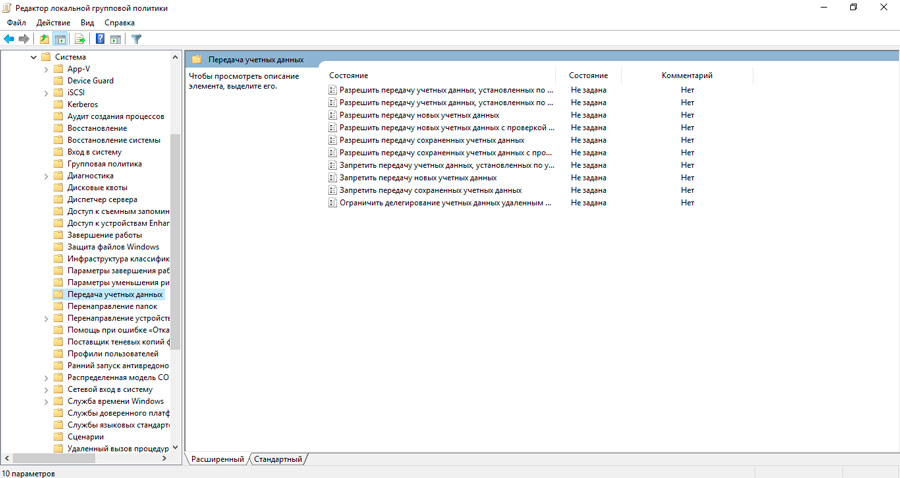

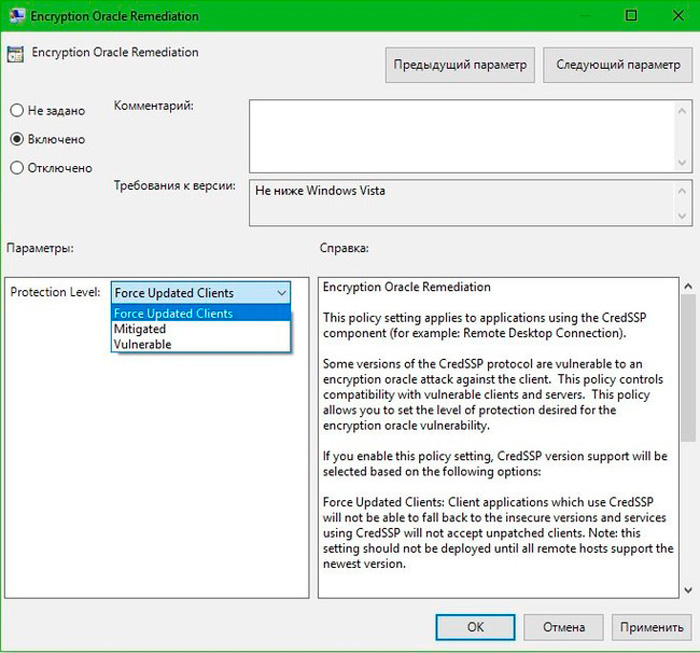

- Lansiramo u "Performans" Gpedit konzoli.MSC (izgrađen -in urednik lokalnog GPO -a);

- Idemo na karticu Konfiguracije računala, odaberite stavku Administrirane predloške, a zatim idite na karticu System, a zatim - do delegiranja vjerodajnica. Na Russified Windows, puni put će izgledati na sljedeći način: "Konfiguracija računala"/kartica "Administrativni predlošci"/Kartica Izborni izbornika

- Na popisu političara tražimo liniju sanacije za šifriranje Oracle, kliknite na nju i uključimo selektor političara u poziciji omogućeno/"uključivo", odabirom ranjive linije (ostavite ranjivost) na popisu koji se pojavljuje);

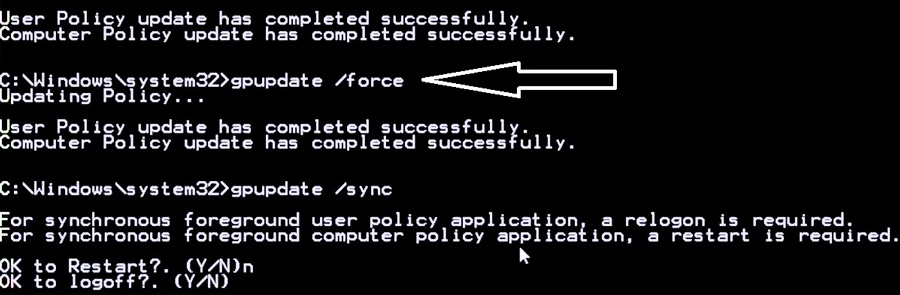

- Pokrećemo konzolu kako bismo "izvršili" naredbu GPUPDATE /FORCE (prisilno ažuriranje političara), dovršavajući postupak za isključivanje obavijesti o uređivanju politike lokalne grupe;

- Pokušajte se povezati s udaljenim strojem.

Isključivanje politike EnkripCoRaClemeNemedion omogućit će vašem računalu da se poveže čak i s nestabilnim udaljenim računalima i poslužiteljima bez svježih sigurnosnih ažuriranja.

PAŽNJA. Podsjetimo da se za stalnu uporabu ne preporučuje ova metoda uklanjanja pogrešaka CREDSSP -a u Windows. Bolje je obavijestiti administratora o udaljenom stroju o problemu nedosljednosti protokola šifriranja za instaliranje odgovarajućih ažuriranja.Razmislite o tome kako funkcionira politika EOR -a. Ima tri razine zaštite od ranjivosti protokola CREDSSP u nedostatku zakrpa:

- Prisiljaj se Clents - Osnovna razina zaštite, potpuna zabrana povezivanja s udaljenog stroja za povezivanje klijentskih računala bez instaliranih ažuriranja. U pravilu se ovo pravilo aktivira nakon potpunog ažuriranja unutar cijele mrežne infrastrukture, odnosno nakon instaliranja svježih ažuriranja na sve mrežne stanice povezane s mrežom, uključujući poslužitelje na koje se provodi daljinska veza.

- Ublaženo - ova razina zaštite blokira bilo koji pokušaji povezivanja s poslužiteljima na kojima protokol CREDSSP nije pravi. Istovremeno, ne utječu sve ostale usluge CREDSSP -a.

- Ranjiva - minimalna razina je ušivena, što uklanja zabranu daljinskog pristupa RDP stroju ako postoji ranjiva verzija CREDSSSP -a.

Imajte na umu da na nekim klijentskim automobilima (na primjer, kućnoj verziji Windows -a) urednik lokalnog političara u Skupštini nije uključen. U ovom slučaju, izmjene koje vam omogućuju da se uključite u udaljene strojeve bez dugotrajnih ažuriranja na strani poslužitelja ručno se vrši uređivanjem registra.

Da biste to učinili, predstavite liniju na konzolu liniju:

Reg Dodaj HKML \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ System \ CREDSSP \ Parametri /V DopuštanjecrypCoracle /T reg_dword /d 2

Ovaj se postupak može primijeniti na sve radne stanice pomoću domene GPO (Pokretanje konzole - GPMC.MSC), ili možete primijeniti PowerShell skriptu (da biste dobili popis radnih stanica koje pripadaju ovoj domeni, možete koristiti naredbu Get-DComputer, koja je dio RSAT-Op-PowerShell) slijedeći sljedeći sadržaj:

Uvozni modul actinedirectory

$ Pss = (get -dcomputer -filter *).Dnshostname

Foreach ($ računalo u $ pcs)

Invoke -Command -ComputeRame $ Computer -ScriptBlock

Reg Dodaj HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ System \ CREDSSP \ Parametri /V DopuštanjecrypCoracle /T reg_dword /d 2

Ali kako bi se izbjegli nepotrebni rizik, potrebno je odmah nakon povezivanja s udaljenim strojem ako postoje odgovarajuća prava za postavljanje trenutnih ažuriranja pomoću usluge Windows Update (trebala bi se uključiti). Ova se operacija može izvesti ručno preuzimanjem svježih kumulativnih ažuriranja i izvođenjem njihove instalacije u skladu s ranije navedenim algoritmom.

Ako želite ispraviti pogrešku CREDSSP -a na Windows -u XP/Server 2003, koji trenutno nisu podržani, ali zbog određenih okolnosti koje se koriste, svi ovi strojevi trebaju probiti ugrađeni ugrađeni Poskroody 2009.

VAŽNO. Nakon uspješnog pokušaja kontaktiranja poslužitelja, instaliranja kumulativnih zakrpa na njega i ponovnog pokretanja poslužitelja, obavezno ispunite obrnute transformacije u pravilu klijenta, postavljajući vrijednost u politici ForceUpDatedClents u zadanom ili zamjenjuju vrijednost tipke za dopuštanje dopuštanja 2 do izvora 0. Stoga ćete ponovno zaštititi svoje računalo od ranjivosti svojstvenih URDP vezama, izrađujući CREDSSP korekciju šifriranja.Nismo spomenuli još jedan scenarij pogrešne poruke "Enkripcija Oracle Rededion" - kada je sve u redu s udaljenim poslužiteljem, a klijentsko računalo ispada da je nespojivo. Nastat će ako se politika aktivira na udaljenom stroju koji blokira pokušaje uspostaviti vezu s neupoređenim klijentskim računalima.

U ovom slučaju nije potrebno izbrisati sigurnosna ažuriranja na klijentu. Ako imate neuspješan pokušaj kontaktiranja s poslužiteljem, trebali biste provjeriti kada je posljednji put došlo do instalacije kumulativnih sigurnosnih ažuriranja na kupcu. Možete izvršiti provjeru korištenjem modula PSWindowSupDate, kao i dovršavanjem naredbe u konzoli:

Gwmi win32_quickFixEngening | sortirano instalirano na -desk

Ako je datum prilično star (opcionalno do ožujka 2018.), instalirajte najnovije kumulativno ažuriranje za vašu verziju sustava Windows.

- « Načini za isključivanje automatskog učitavanja na Windows

- Što učiniti ako Windows 10 visi zbog procesa radnika modula »